<스마트팩토리의 발전과 새로운 보안위협의 출현>

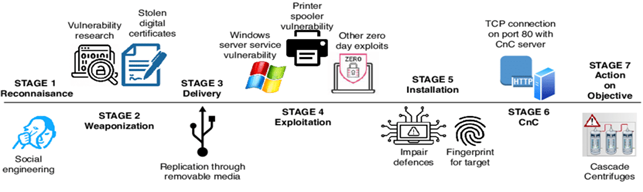

본 기고문에서는 스마트팩토리 관련 기술 발전에 따른 새로운 종류의 보안 위협인 사이버-물리 보안 공격의 대표적인 사례들과 대응책을 소개하고자 한다. 송진우 · 김흥수* *동국대학교 기계로봇에너지공학과 (Email: heungsoo@dgu.edu) 1. 서론 최근 다양한 컴퓨터 시스템 데이터 전송/처리 기술의 발전은 4차 산업 혁명 시대의 제조산업 발전 방향에 큰 영향을 끼쳤다. 특히, 유/무선 연결을 통한 시스템 통합과 자동화 기술의 발전은 현 제조 분야 산업계에 차세대 제조 시스템인 스마트팩토리의 실질적 적용을 가능하게 하였다. 스마트팩토리란 디지털 자동화 솔루션을 구축한 정보통신기술 (ICT)을 공장 내 설비와 기계에 사물인터넷 (IoT)을 통해 적용시켜, 생산 과정뿐만 아니라 제품 개발부터 주문, 완제품 출하까지 제조에 관련된 모든 과정을 통합한 지능형 생산공장이다. 또한, 딥러닝 기반의 기계학습, 클라우드/포그/엣지 컴퓨팅과 같은 최신 기술을 적극적으로 활용하는 스마트팩토리는 기존의 제조공정보다 비용, 효율성, 생산성 등에서 크게 발전된 성능을 가질 수 있다. 특히, 인터넷 네트워크의 확장성과 개방성을 적용한 스마트팩토리는 제조공정에 필요한 각종 데이터를 기존보다 효과적으로 처리 및 관리할 수 있으며, 더 나아가 인공지능을 활용한 자체인식, 자체예지, 자체최적화, 자체설정 (Self-awareness, Self-prediction, Self-optimization, Self-configuration)과 같은 4차 산업혁명의 최종 목표에 부합하는 기능들을 갖출 수 있다. 하지만, 이러한 컴퓨터 및 네트워크 기술의 적용은 기존 제조산업에 존재하지 않았던 사이버 보안 위협을 발생시켰으며, 확장성 및 접근성이 향상된 만큼 보안 시스템의 적용과 유지 범위도 크게 넓어졌다. 따라서, 제조 업계는 더이상 사이버 공격으로부터 안전하지 못하며, 그로 인한 피해는 기하급수적으로 늘고 있다. 2020년 IBM의 연간 보안보고서에 따르면 2019년도에만 전 세계 산업계 전반에서 8.5억 건의 데이터 유출 사례가 발생했으며, 이는 2018년도의 세배에 달하는 숫자임을 밝혔다. 그러나, 스마트팩토리에 대한 사이버 공격은 데이터 유출과 같이 정보 자산에 피해를 주는 것뿐만 아니라, 기계설비 또는 생산 제품과 같이 물리적인 자산에도 피해를 주는 것이 가능하다. 이러한 공격을 사이버-물리 공격이라고 하며, 이는 4차산업혁명 시대에 새롭게 등장한 치명적인 보안 위협이다. 사이버-물리 공격은 디지털 형태의 공격이 인터넷 또는 네트워크로 침입하여, 물리적인 손해를 입히는 공격을 말한다. 이 공격은 의도되지 않은 작동 및 공정 설정으로 기계, 설비, 부품, 제품 등에 마모, 크랙, 품질 저하와 같은 피해를 일으킬 수 있으며, 한 번의 사소한 공격 시도가 네트워크로 연결된 모든 구성요소에 영향을 미칠 수 있다는 점에서 몹시 치명적이다. 이러한 공격을 탐지하기 위해 침입탐지시스템 (Intrusion Detection System)이 사용될 수 있다. 침입탐지시스템은 컴퓨터 네트워크 환경의 이상 활동 (Malicious Activities)를 감시하는 시스템으로 제조 네트워크 환경에도 충분히 적용할 수 있다. 검열 대상과 데이터 분석 방식에 따라서 다양한 종류의 침입탐지시스템이 존재한다. 본 기고문에서는 사이버-물리 공격의 대표적인 세 가지 실제 사례들을 소개하고, 이에 대한 대응책으로 침입탐지시스템을 소개한다. 2. 사이버-물리 공격 사례 (1) 이란 우라늄 농축 원심분리기 공격 사례 해당 사건은 2010년에 이란의 나탄즈에 있는 핵실험 시설의 우라늄 농축 원심분리기에 가해진 사례이다. 흔하고 사소한 사이버 공격이 약 천여 대의 원심분리기를 고장 나게 한 사건으로, 당시에 최초로 사이버 공격이 물리적 피해를 줄 수 있다는 점이 발견되어 큰 주목을 받았다. 공격에 사용된 사이버 공격은 Stuxnet 바이러스로 웜 바이러스의 일종이다. 웜 바이러스는 자가복제가 가능한 악성 소프트웨어로, 어떻게든 시스템에 침입만 하면 해당 네트워크에 연결된 모든 장치에 전파가 가능하다. Stuxnet는 원심분리기의 속도 조절을 목적으로 제작된 바이러스로 이란의 나탄즈 핵시설 내의 IR-1 원심분리기에 도달하면 자동으로 모터 속도를 증가시키게 프로그래밍 되어있었다. 1,007 Cycle/sec으로 조절되어 있던 원심분리기의 모터가 1,064 Cycle/sec으로 바이러스에 의해 변형되었고, 이는 진동을 발생시켜 모터를 손상함으로써 물리적 피해를 줬다. 여기서 주목할 점은 모터의 회전 속도를 다소 미묘하게 증가시켰다는 점이다. 이는 의도적으로 공격이 물리적 요소에 의해 발견되는 것을 막고, 장기적이고 지속적인 피해를 주기 위해 설정된 것으로 보인다. 이는, 사이버-물리 공격이 기존에 존재하는 단순 사이버 보완책이나 물리적 요소를 분석하는 것만으로는 대비할 수 없음을 시사한다. 구체적인 Stuxnet 바이러스의 침투 과정과 공격 결과는 아래 그림과 같다.

그림 1 Stuxnet 바이러스 침투 및 공격 과정

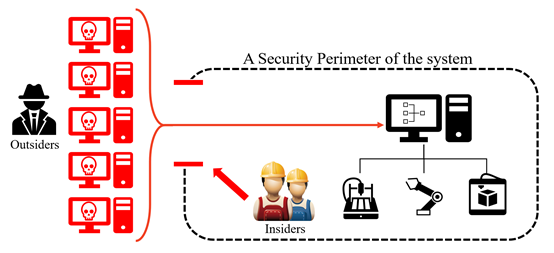

(2) 독일 제철소 공격 사례 2015년 독일의 익명의 제철소가 사이버-물리 공격을 당해 대규모 물리적 피해를 본 사례이다. 사이버 공격의 가장 기초적인 형태인 중간자 공격 (Man in the Middle Attack)을 사용하여 용광로 장치의 통제권을 임의로 조정하여 큰 피해를 준 사건으로, 공격자가 단순 스팸메일을 활용하여 중간자 공격을 성공시켜 큰 화제가 되었다. 이러한 사회공학공격 (Social Engineering Attack)은 인간의 심리를 이용하여 보안 절차를 우회하는 공격 방식으로, 비기술적인 사이버 공격 기술에 해당한다. 본 사례의 공격자는 비즈니스 메일을 가장하여 제철소 내부자에게 악성 소프트웨어가 자동으로 다운되어 설치되는 링크를 클릭하게 유도해서 접근 권한을 얻어 내었다. 이러한 방식은 아무리 외부 접근을 다양한 보안 수단으로 방어를 하더라도 내부에서 접근을 허가하는 방식을 막을 수 없음을 보여준다. 공격자는 접근 권한을 이용하여 중간자 공격을 실행하고, 네트워크에 연결된 설비에 접근하여 의도되지 않은 작동을 시행하여 물리적으로 큰 피해를 줄 수 있었다. 그동안 사회공학공격이 피싱, 스캠 등으로 개인정보에 접근하기 위한 단순 사기성 공격에 취급받아왔지만, 이번 사례를 통해 누가 어떻게 쓰냐에 따라 매우 큰 위협이 될 수 있음을 알 수 있었다. 특히, 스마트팩토리와 같이 외부로부터의 접점이 다양하고, 내부 구성요소가 네트워크로 완전한 통합을 이루고 있다면, 간단한 사이버 공격이 치명적으로 작용할 수 있음을 보여준다. 그림 2에서는 사이버 보안 절차가 수립된 시스템 내에서 어떻게 사회공학공격이 내부로부터 보안 취약점을 드러내어 사이버-물리 공격을 허용하는지 보여준다.

그림 2 사이버-물리 공격에 사용된 사회공학공격 개요

(3) 테슬라 배터리 공장 공격 사례 2018년에 테슬라 CEO인 일론 머스크로부터 알려진 대표적인 스마트팩토리를 겨냥한 사이버-물리 공격 사례이다. 위의 두 사례와는 다르게 본 사례는 외부의 공격자가 아닌 내부 공격자로부터 사건이 발생한 점이 크게 다르다. 내부자 공격 (Insider Attack)은 컴퓨터 공학에서 오래전부터 다루어진 사이버 공격의 일종이다. 내부자 공격이 컴퓨터 시스템에서 치명적인 이유는 유저의 권한과 컴퓨터 보안이 서로 반비례 관계이기 때문이다. 유저의 권한이 넓어지면 넓어질수록 컴퓨터 보안은 취약해지고, 보안을 강하게 하기 위해서는 유저의 권한을 최대한 제한 해야한다. 이러한 모순적 관계는 스마트팩토리에도 그대로 적용된다. 미국 네바다 주에 위치한 테슬라 기가팩토리 공장은 프로그램을 활용한 스마트 공정 시스템을 갖추고 있었지만, 단지 한 명의 내부자 개인가 제조공정 프로그램 코드를 수정하고 예민한 공정 세부 정보를 손쉽게 유출할 수 있었다. 공격당한 기가팩토리의 실제 규모와 크기는 아래의 사진으로부터 확인할 수 있다.

그림 3 네바다 주에 위치한 테슬라의 기가팩토리

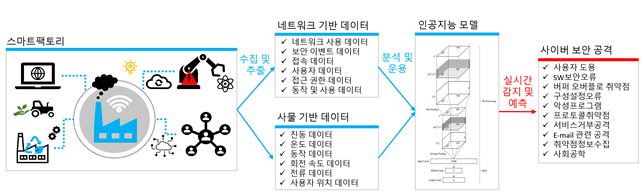

본 사례의 단순 코드변경으로 모든 배터리 제조라인 가동이 강제로 정지했으며, 정상화가 이루어지기까지 막대한 손실을 끼쳤다. 기존의 제조산업에서의 내부자 공격은 물리적 손해를 입히는 것이 제한적이어서 산업 스파이의 형태로 정보 자산 유출에 집중되어 있었다면, 스마트팩토리에서의 내부자는 다수의 물리적 자산에 네트워크를 통한 접근이 가능하므로 개인이 광범위한 물리적 피해를 줄 수 있다. 3. 침입탐지시스템 침입탐지시스템은 네트워크 환경에서의 이상 활동이나 보안 규칙 및 절차를 위반하는 사항을 감지하기 위해 디자인되었다. 침입탐지시스템은 데이터 검열 대상과 분석 방식에 따라 종류가 나뉜다. 데이터 검열 대상에 따라서는 (1) 호스트 기반과 (2) 네트워크 기반 검열이 있고, 분석 방식으로는 (3) 오용탐지방식과 (4) 비정상 행위탐지방식이 있다. 각각의 시스템에 대한 설명은 다음과 같다. (1) 호스트 기반 침입탐지시스템 (Host-Based Intrusion Detection System) 호스트 기반 침입탐지시스템은 내부 시스템 정보를 검열한다. 호스트 역할을 하는 운여체제의 시스템 정보, 컴퓨팅 프로세스 등 각종 이벤트에 대한 로그를 조사하여 침입탐지를 실시한다. 내부 시스템에 대한 직접적인 검열을 시행하기 때문에 공격탐지에 대한 정확도가 높으며, 공격을 탐지했을 때 감염된 프로세스를 바로 차단하거나 종료할 수 있다는 장점이 있다. 하지만 대부분을 과거 이벤트에 대한 로그 데이터에 의존하는 호스트 기반 탐지는 실시간 탐지가 어려우며 탐지 시스템 자체가 공격자에게 노출될 가능성이 있어 신뢰하기가 어렵다는 단점이 있다. (2) 네트워크 기반 침입탐지시스템 (Network-Based Intrusion Detection System) 네트워크 기반 침입탐지시스템은 호스트에 직접적/간접적으로 전달되는 네트워크 패킷 (Network Packet)을 분석하여 침입 탐지를 하는 시스템이다. 이 말은 단일 호스트에만 적용이 가능했던 호스트 기반 침입탐지시스템과 다르게 네트워크 기반 침입탐지시스템은 다중 호스트에 대한 침입탐지를 제공할 수 있다. 또한, 네트워크 패킷을 실시간으로 캡처 및 분석을 하기 때문에 실시간 침입 감지에 용이하다. 하지만 네트워크의 트래픽 양에 제한을 받게 되며, 매우 낮은 공격 탐지 정확도를 갖는다. (3) 오용탐지방식 (Misuse Detection Method) 오용탐지방식은 공격에 대한 사전학습데이터를 기준으로 침입탐지를 실시하는 방식이다. 이미 알려진 공격의 특징을 추출하여 데이터를 분석하기 때문에 사전학습데이터가 존재한다는 가정하에 탐지 정확도가 매우 높다. 하지만 새로운 공격에 대해서는 탐지가 불가능한 수준이며, 다양한 공격 패턴에 대한 사전데이터를 습득하기도 어렵다. (4) 비정상행위탐지방식 (Anomaly Detection Method) 비정상행위탐지방식은 정상행위 데이터 모델에서 벗어나는 이벤트를 침입으로 탐지하는 방식이다. 오용탐지방식에서 가장 큰 문제점인 사전에 학습되지 않은 공격에 대해 탐지가 가능하다는 장점이 있다. 기계학습의 관점에서 보자면 자율기계학습에 가깝다. 하지만 완벽한 침입탐지가 가능한 정상행위 데이터 모델의 범위와 기준을 정하는 것이 불가능하므로, 침입탐지 정확도가 매우 낮은 편이다. 다양한 방식의 침입탐지시스템을 적절히 배치하면 사이버-물리 공격을 사전에 탐지하여 피해를 최소화할 수 있다. 하지만 전반적인 침입탐지시스템의 큰 단점은 탐지 속도에 있다. 방대한 양의 데이터를 검열 및 분석해야 하고, 실질적인 공격이 이루어져야 탐지가 가능한 시스템이기 때문에, 평균적으로 실제 침입탐지에 대한 결론을 도출하는데 약 두 달 이상의 시간이 소요된다. 스마트팩토리의 경우 복잡한 시스템 구조상 더 많은 시간이 걸릴 수도 있다. 또한, 앞서 밝혔듯이, 사이버-물리 공격은 정보적 요소뿐만 아니라 물리적 요소가 함께 분석되어야 정확한 탐지가 가능하다. 따라서, 스마트팩토리에 대한 사이버-물리 공격에 대비하기 위해서는 사이버 도메인과 물리 도메인에 대한 상호보완적인 데이터 분석 방식과 시스템 정립에 관한 연구를 필요로 한다. 예로들어, 그림 4와 같이 네트워크 기반의 데이터와 사물 기반 데이터는 함께 수집되어 인공지능 또는 기계학습을 이용하여 보안 공격을 탐지하는 데 쓰일 수 있다.

그림 4 네트워크 기반 데이터와 사물 기반 데이터를 이용한 공격감지시스템

4. 결론 본 기고문에서는 4차산업혁명에서의 스마트팩토리 발전, 새로운 보안위협인 사이버-물리 공격과 대응책으로 알려진 침입탐지시스템에 대하여 소개하였다. 최신 컴퓨터 공학 기술을 제조기술에 적용함으로써 발생하는 새로운 보안 이슈는 이미 많은 보안 전문가 또는 기업이 경고해왔으며, 이에 대한 대응책 마련의 중요성은 커지고 있다. 스마트팩토리의 대중적인 상용화를 이룩하기 위해서는 잠재적인 보안위협 요소를 충분히 조사하고 대비해야 하며, 앞으로 계속해서 수요가 증가할 보안 전문가 양성에 힘써야 할 것이다. 참고문헌 [1] Song Z, Moon Y. Assessing sustainability benefits of cyber manufacturing systems. The International Journal of Advanced Manufacturing Technology (2016) [2] IBM X-Force. IBM Security (2020) [3] Jazdi N. Cyber physical systems in the context of Industry 4.0. Autom Qual Testing, Robot 2014 IEEE (2014) [4] Davis J, Edgar T, Porter J, Bernaden J, Sarli M. Smart manufacturing, manufacturing intelligence and demand-dynamic performance. Computers & Chemical Engineering. (2012) [5] Jon Minnick. The Biggest Cybersecurity Problems Facing Manufacturing In 2016. (2016) [6] Pan Y, White J, Schmidt D, Elhabashy A, Sturm L, Camelio J, et al. Taxonomies for Reasoning About Cyber-physical Attacks in IoT-based Manufacturing Systems. International Journal of Interactive Multimedia and Artificial Intelligence. (2017) [7] Mitchell R, Chen I-R. A Survey of Intrusion Detection Techniques for Cyber-Physical Systems. ACM Computing Surveys. (2014) [8] Liao H-J, Richard Lin C-H, Lin Y-C, Tung K-Y. Intrusion detection system: A comprehensive review. Journal of Network and Computer Applications. (2013) [9] Han S, Xie M, Chen H, Ling Y. Intrusion Detection in Cyber-Physical Systems : Techniques and Challenges. IEEE Systems Journal. (2014) [10] Langner R. Stuxnet: Dissecting a cyberwarfare weapon. IEEE Security & Privacy. (2011) [11] Rajesh K, Siddhant S, Rohan K. A Quantitative Security Risk Analysis Framework for Modelling and Analyzing Advanced Persistent Threats. (2021) [12] Lee RM, Assante MJ, Conway T. German Steel Mill Cyber Attack. Industrial control system. (2014)

|